Movable dumpolás (nimhax)

Technikai részletek (opcionális)

A boot9strap telepítéséhez az eszközödre, megfejtjük az eszköz egyedi titkosító kulcsát. Ennek eléréséhez használd a Homebrew Launcher-t a nimhax indításához és dumpold a titkosító kulcsot (movable.sed) az eszközödről.

A nimhax exploitról további technikai információkért látogass el ide.

Amire szükséged lesz

- A nimhax legújabb kiadása (a nimhax

.zipfájl)

Lépések

I. rész - Előkészületek

- Kapcsold ki a készüléked

- Helyezd az SD kártyád a számítógépbe

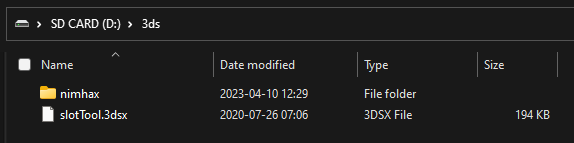

- Másold át a

nimhaxmappát a nimhax.zip-ből az SD kártya gyökerében található3dsmappába - Tedd vissza az SD kártyád a készülékedbe

- Kapcsold be a készülékedet

II. rész - nimhax

- Nyisd meg a Homebrew Launcher a választott metódusodnak megfelelő módon (például az Internet Browser-rel)

- Indítsd el a nimhax-et a homebrew listájáról

- Ha az exploit sikeres volt, egy

movable.sedfájl fog megjelenni az SD kártyád gyökerében

Következő lépés: Válassz egy exploit-ot

Bannerbomb3 (ajánlott)

Ha meg van az eszközöd titkosítási kulcsa (movable.sed) a Bannerbomb3-mal együtt használhatod, ami a movable.sed fájlodat használja, hogy a System Settings-ben megtalálható exploitokat kihasználja.

- Folytatás a BannerBomb3-mal

Frogtool

Ha meg van az eszközöd titkosítási kulcsa (movable.sed) a Frogtool-lal együtt használhatod, ami a movable.sed fájlodat használja, hogy a JPN Flinote Studio-t injektálja és azt kihasználja.

Habár ez a metódus gyorsabb, fájl letöltését igényli torrent klienssel. Ne kövesd ezt a metódust, ha nem tudsz torrent klienst használni.

Továbblépés a Boot9strap telepítésére (Frogtool)