Dump do Movable (nimhax)

Detalhes técnicos (opcional)

Para instalar boot9strap em seu dispositivo, nós derivamos a chave de criptografia exclusiva do seu dispositivo. Para fazer isso, usamos o Homebrew Launcher para iniciar o nimhax e descarregar a chave de criptografia de dados (movable.sed) do seu dispositivo.

Para obter uma explicação mais técnica, consulte aqui para obter informações sobre o exploit nimhax.

O que é necessário

- A versão mais recente do nimhax (o arquivo

.zipdo nimhax)

Instruções

Seção I - Preparação

- Desligue seu dispositivo

- Insira o cartão SD no seu computador

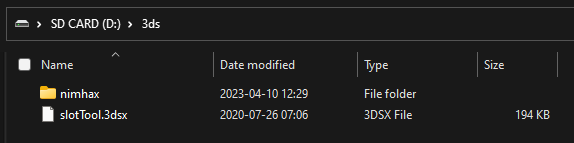

- Copie a pasta

nimhaxdo nimhax.zippara a pasta/3ds/no seu cartão SD - Reinsira seu cartão SD no seu dispositivo

- Ligue o seu dispositivo

Seção II - nimhax

- Abra o Homebrew Launcher através do seu método de escolha (provavelmente o Navegador de Internet)

- Abra o nimhax da lista de homebrew

- Se o exploit obtiver sucesso, um arquivo

movable.sedaparecerá na raiz do seu cartão SD

Next step: Frogtool

Quando você tiver a chave de criptografia do seu dispositivo (movable.sed), você poderá usá-la em conjunto com o Frogtool, que usa seu arquivo movable.sed para injetar e tirar proveito do Flipnote Studio JPN.

Enquanto esse método é mais rápido, ele requer baixar um arquivo com um cliente torrent. Não siga este método se você não for capaz de usar um cliente torrent.

Continue em Instalando boot9strap (Frogtool)